Extended Detection and Response (XDR) wird für kleine und mittlere Unternehmen immer wichtiger – doch welcher Anbieter liefert den besten Schutz ohne übermäßige Komplexität? Dieser umfassende Vergleich zeigt die führenden XDR-Lösungen, beleuchtet Praxisbeispiele und bietet eine klare Entscheidungshilfe.

XDR (Extended Detection and Response) ist eine moderne Sicherheitsarchitektur, die weit über traditionelle Endpoint Detection and Response (EDR) Systeme hinausgeht. Während EDR auf Endpunkten basiert, analysiert XDR Daten aus unterschiedlichsten Quellen.

SIEM-Systeme (Security Information and Event Management) sind für viele KMU zu schwergewichtig – sowohl technisch als auch organisatorisch und finanziell.

SIEM-Lösungen benötigen spezialisierte Analysten und monatelange Konfigurationsphasen. Häufig entstehen Projektkosten zwischen 150.000 und 300.000 Euro allein im ersten Jahr.

Ohne erfahrene Analysten erzeugen SIEM-Systeme oft hunderte Fehlalarme pro Tag – nur ein kleiner Teil davon ist wirklich relevant oder sicherheitskritisch.

Oft arbeiten verschiedene Sicherheitslösungen isoliert voneinander. Dadurch fehlt die Korrelation von Bedrohungen oder erfordert komplexe Integrationsprojekte, die nach der Anfangsphase selten weiterentwickelt werden.

Vorkonfigurierte Regeln und automatisierte Playbooks machen XDR sofort einsatzbereit – ohne spezialisierte Security-Fachkräfte.

KI-gestützte Analyse verbindet Ereignisse aus allen relevanten Datenquellen. Dadurch entsteht ein vollständiger Überblick über die aktuelle Angriffsoberfläche.

Im Vergleich zu SIEM-Systemen sind sowohl die direkten Kosten als auch die laufenden Gesamtbetriebskosten (TCO) deutlich geringer.

Der folgende Überblick stellt die wichtigsten XDR-Anbieter gegenüber und zeigt, wie gut sie die Anforderungen kleiner und mittelständischer Unternehmen erfüllen.

| Kriterium | AEGYS DATALYTICS | Sophos MDR | Arctic Wolf MDR | Microsoft Defender XDR |

|---|---|---|---|---|

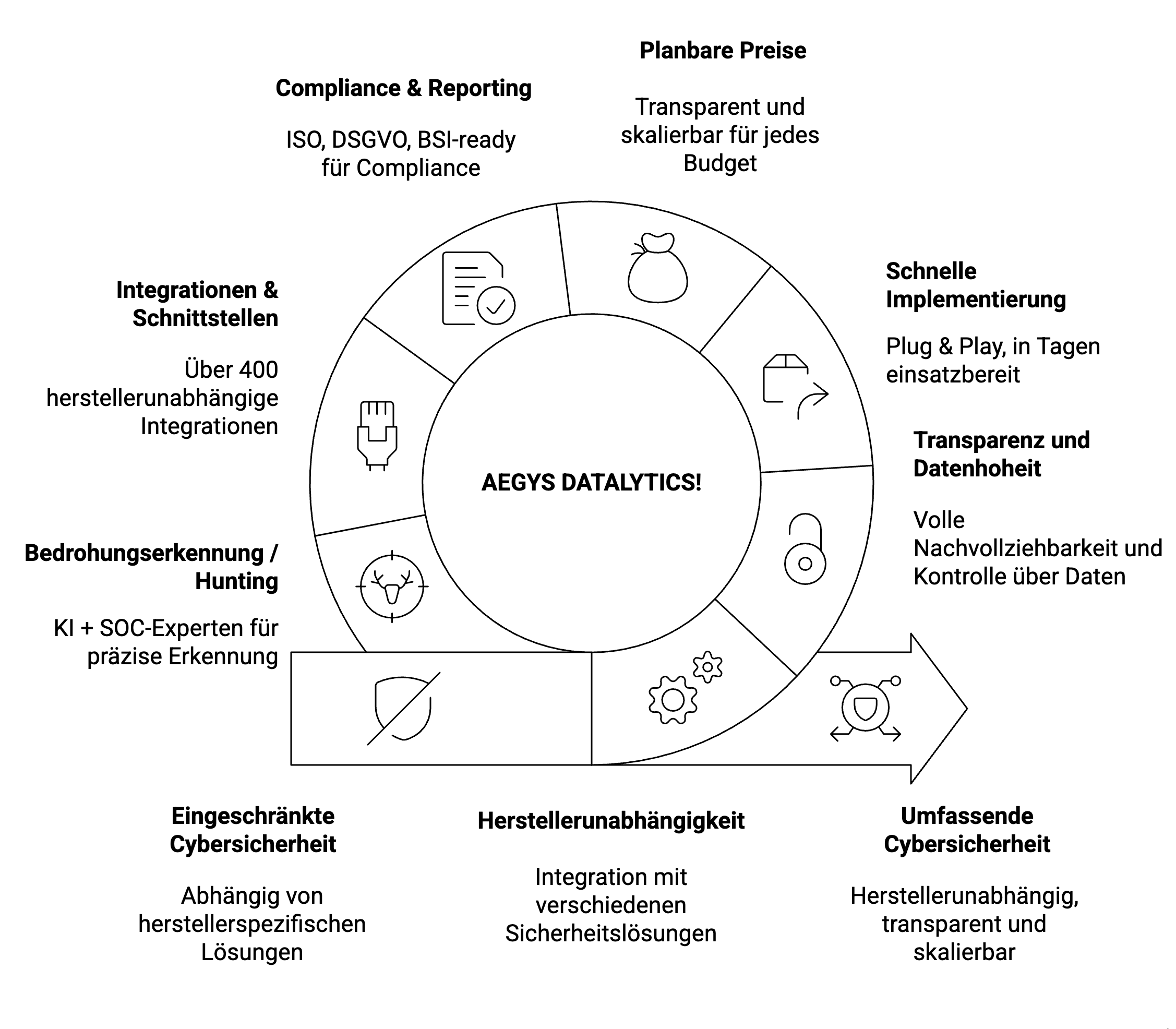

| Herstellerunabhängigkeit | Vollständig | Teilweise | Ja | Microsoft-gebunden |

| Transparenz / Datenhoheit | Volle Nachvollziehbarkeit | Eingeschränkt | Eingeschränkt | Primär MS-Cloud |

| Implementierungszeit | Plug & Play, in Tagen | Relativ schnell | 30 Min – 2 Std. | Sofort bei E5, sonst Konfiguration |

| Planbare Preise | Transparent & skalierbar | Variabel | Abo/US-Preis | Ab E5 inkl., sonst Zusatzkosten |

| Compliance & Reporting | ISO, DSGVO, BSI-ready | Ja | Weniger dokumentiert | Microsoft Compliance Center |

| Integrationen & Schnittstellen | Herstellerunabhängig, über 400 | Teilweise | Über 400 | Primär Microsoft |

| Bedrohungserkennung / Hunting | KI + SOC-Experten | Ja | Mensch + KI | Automatisierung, eingeschränkt |

| False Positives | Stark reduziert | Mittel | Unklar | Häufig ohne Tuning |

| 24/7 SOC-Support | Optional verfügbar | Ja | Ja | Optional, nicht Standard |

| Strategische Beratung | Ja, kontinuierlich | Bedingt | Ja | Kein Fokus |

Kleine und mittlere Unternehmen (10–2.500 Mitarbeiter) sowie MSSPs, die eine skalierbare, herstellerunabhängige Plattform benötigen.

Ab 2 € pro Asset/Monat, ohne Bandbreitenbegrenzung, keine versteckten Kosten, vollständige Planbarkeit.

Plug-and-Play Implementierung, deutsches SOC, volle Transparenz für den Kunden sowie herstellerunabhängige Integrationen mit über 400 unterstützten Technologien.

ISO 27001, BSI IT-Grundschutz sowie DSGVO-konforme Datenverarbeitung.

Mittelständische Unternehmen – häufig solche, die bereits Sophos Endpoint-Produkte im Einsatz haben.

MDR-Service als Zusatzleistung; Preis abhängig von Geräteanzahl und gewähltem Paket.

Starke Endpoint-Security, 24/7 Überwachung sowie Integration mit Microsoft Defender möglich.

Standardberichte und Telemetriedaten verfügbar; keine dezidierte DSGVO- oder BSI-Fokussierung.

Mittelgroße bis große Unternehmen, die Managed Detection & Response vollständig auslagern wollen.

Abonnementmodell, Preis abhängig von Unternehmensgröße und Funktionsumfang; primär US-Markt-orientiert.

Concierge Security Team (dedizierte Ansprechpartner), Security Operations Warranty sowie ein Open-XDR-Ansatz.

ISO 27001, jedoch primär US-basiert; eingeschränkte Transparenz und Datenhoheit für Kunden in der EU.

Unternehmen mit Microsoft 365, insbesondere mit E5-Lizenz oder entsprechenden Defender-Add-ons.

In Microsoft 365 E5 enthalten; für E3 oder andere Lizenzen sind zusätzliche Defender-Module erforderlich.

Nahtlose Integration in Microsoft 365 und Azure, automatisierte Reaktions-Workflows, Nutzung des Compliance Centers.

ISO 27001-konform, jedoch starke Abhängigkeit von Microsoft-Cloud-Diensten und eingeschränkte Transparenz.

AEGYS DATALYTICS hat sich auf kleine und mittlere Unternehmen spezialisiert. Die Lösung basiert auf der Erfahrung aus hunderten Projekten und ist speziell auf die typischen Herausforderungen im Mittelstand zugeschnitten.

Silvan Dolezalek

Geschäftsführer bei Cosmoshop GmbH

Robert Walters

Geschäftsführer bei Cookbutler GmbH

Andreas Schreiner

Geschäftsführer bei Wundermix GmbH

Thomas Glashauer

Geschäftsführer bei Minga GmbH

Der Sensor ist vorbereitet und dokumentiert und ermöglicht eine schnelle, skalierbare Nutzung ohne tiefgreifende Eingriffe in bestehende IT-Strukturen.

Durchschnittliche Einsparung: 1,5 FTE Security-Analyst. Jährliche Ersparnis: 75.000 €.

Konsolidierung von drei bis fünf Sicherheitstools. Jährliche Ersparnis: 45.000 €.

Reduktion der Incident-Response-Zeit um 60 %. Einsparung pro Incident: 15.000 €.

Automatisierte Berichterstattung reduziert Audit-Aufwände um ca. 25.000 € pro Jahr.

Minimierte Ausfallzeiten. Geschätzter Nutzen: 100.000 € pro Jahr.

Verringertes Risiko von Sicherheitsvorfällen steigert das Vertrauen von Kunden und Partnern.

Ausgangssituation: Heterogene IT-Landschaft, fehlende zentrale Überwachung, regelmäßige Malware-Infektionen.

AEGYS DATALYTICS Lösung: 45-minütige Implementierung, Integration von 12 Systemen, automatisierte Incident Response.

Ergebnisse: 95 % weniger Malware, 80 % weniger IT-Ausfälle, 200.000 € Einsparung.

Ausgangssituation: 25 Filialen mit individueller IT, keine zentrale Überwachung, PCI-DSS-Anforderungen.

AEGYS DATALYTICS Lösung: Zentrale Überwachung, PCI-konforme Konfiguration, automatisierte Compliance-Berichte.

Ergebnisse: Erfolgreiche PCI-Zertifizierung, volle Transparenz, 50 % weniger IT-Supportkosten.

Ausgangssituation: Hochsensible Daten, strenge Datenschutzauflagen, geringe IT-Ressourcen.

AEGYS DATALYTICS Lösung: DSGVO-konforme Implementierung, automatische Zugriffsprotokollierung, Datenklassifizierung.

Ergebnisse: 100 % DSGVO-Compliance, vollständige Audit-Dokumentation, höheres Mandantenvertrauen.

XDR korreliert Ereignisse aus verschiedenen Quellen und erkennt dadurch auch komplexe und unbekannte Angriffe, während Antivirus primär bekannte Malware erkennt.

Ja. Besonders AEGYS DATALYTICS ist ab etwa 20 Endpunkten sehr effizient und sofort einsatzfähig.

Bei AEGYS DATALYTICS beträgt die Implementierungszeit 30 Minuten bis zwei Stunden. Andere Anbieter benötigen häufig mehrere Wochen.

Moderne XDR-Lösungen benötigen weniger als zwei Prozent CPU-Auslastung. Die Analyse findet cloudbasiert statt.

Endpunkte, Netzwerk-Traffic, E-Mail-Systeme, Cloud-Dienste, Firewalls, Proxies, Active Directory und vieles mehr.

In der Regel innerhalb von sechs bis zwölf Monaten durch geringere Vorfallszahlen, weniger Ausfallzeiten und reduzierte Personalkosten.

Advanced Persistent Threat (APT)

Längerfristige, zielgerichtete Cyberangriffe, die Sicherheitsmaßnahmen umgehen.

Behavioral Analytics

Analyse des normalen Benutzerverhaltens zur Erkennung von Anomalien.

Endpoint Detection and Response (EDR)

Sicherheitslösung zur Überwachung von Endpunktaktivitäten. False Positive Fehlalarm, bei dem eine harmlose Aktivität als Bedrohung eingestuft wird.

Indicators of Compromise (IoC)

Digitale Hinweise auf eine mögliche Kompromittierung.

Mean Time to Detection (MTTD)

Durchschnittliche Zeit von der Kompromittierung bis zur Erkennung.

Mean Time to Response (MTTR)

Durchschnittliche Zeit bis zur Eindämmung der Bedrohung.

Security Operations Center (SOC)

Zentrale Einrichtung zur Überwachung der Cybersicherheit.

Threat Hunting

roaktive Suche nach Bedrohungen in der IT-Infrastruktur.

Zero-Day Exploit

Angriff auf eine bislang unbekannte Sicherheitslücke.